Sur votre IBMi en version 40 de sécurité, vous pouvez signer vos objets !

Mais, êtes vous sur que tous les objets sur votre machine sont sains

Vous avez une commande qui permet de faire ce contrôle CHKOBJITV.

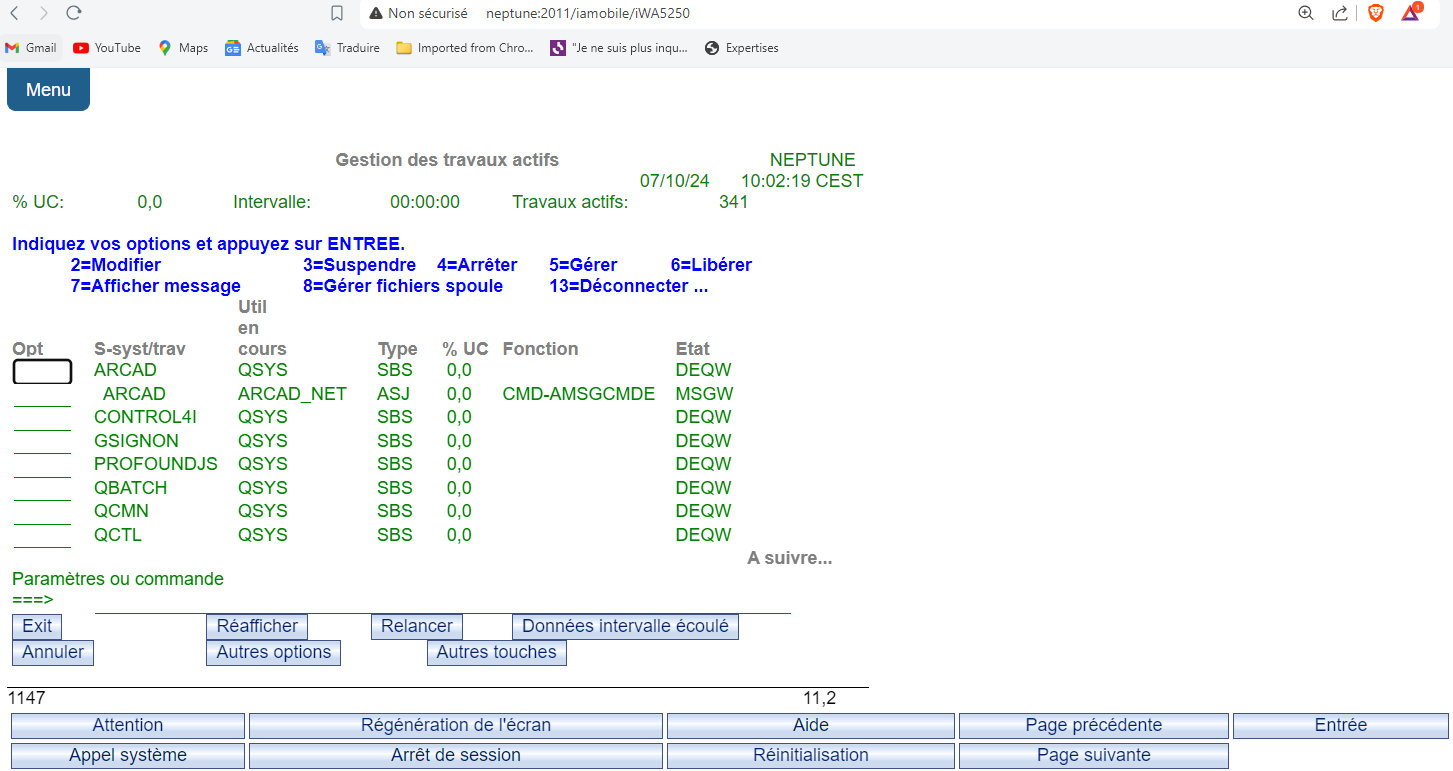

Demander une sortie, attention ca prendra un certain temps

Exemple :

SBMJOB CMD(CHKOBJITG USRPRF(*ALL) OUTFILE(votre bib/CHKOBJITG))

JOB(CHKOBJITG)

JOBQ(QSYSNOMAX)

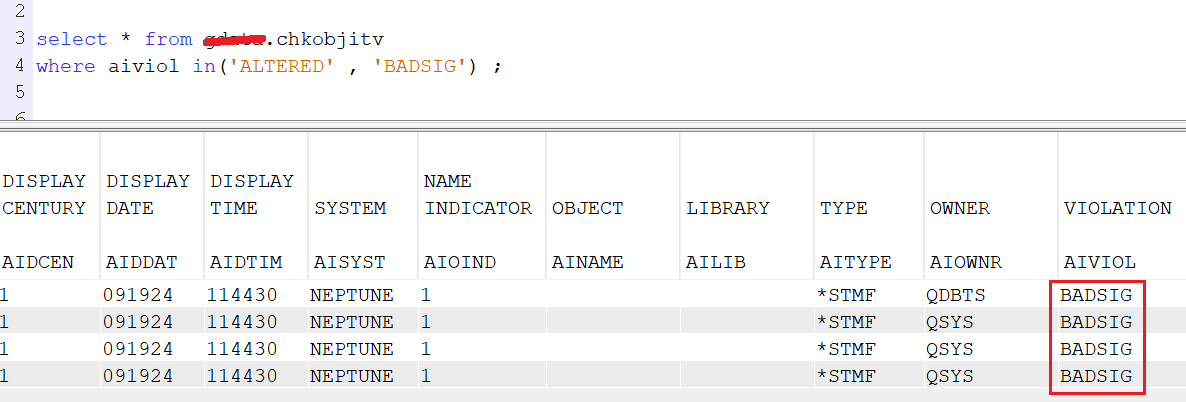

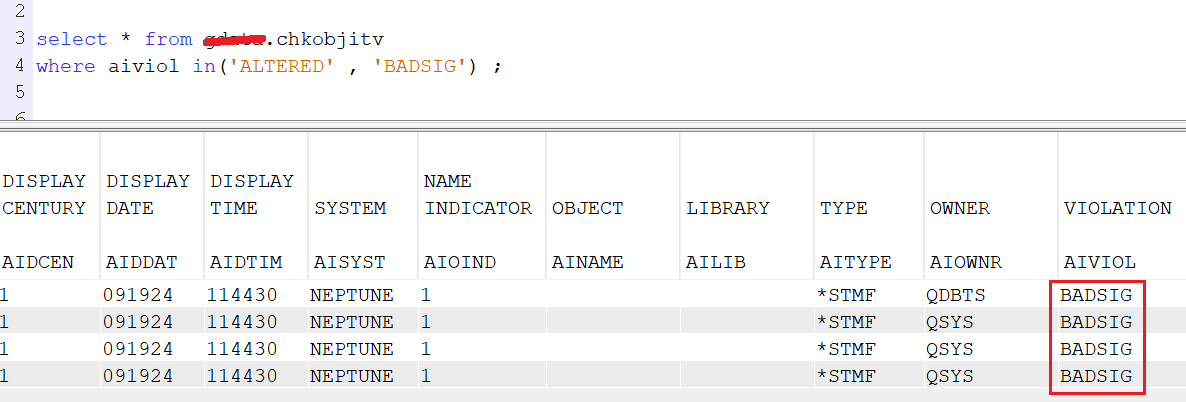

Vous pouvez retrouver ces violations c’est la zone aiviol

Sur les programmes , programmes de service etc …

ALTERED – L’objet a été falsifié.

BADSIG – L’objet a une signature numérique qui n’est pas valide.

DMN – Le domaine n’est pas correct pour le type d’objet.

PGMMOD – L’objet exécutable a été falsifié.

BADLIBUPDA – L’attribut de protection de la bibliothèque n’est pas défini correctement.

SCANFSFAIL – L’objet a été analysé par un programme de sortie lié à l’analyse et, au moment de cette dernière demande d’analyse, l’objet a échoué à l’analyse.

Si une violation est enregistrée pour un module de microcode sous licence, le nom de l’objet sera le nom RU à 8 caractères, où le nom RU est le nom d’unité remplaçable du module de microcode sous licence, le nom de la bibliothèque sera vide et le type d’objet sera *LIC. Si une violation de ce type est rencontrée, contactez votre représentant de service pour récupérer.

Sur les fichiers

NOSIG – L’objet peut être signé mais ne possède pas de signature numérique.

NOTCHECKED – L’objet ne peut pas être vérifié, il est en mode débogage, enregistré avec de l’espace de stockage libéré ou compressé.

NOTTRANS – L’objet n’a pas été converti au format actuel ou n’est pas compatible avec la version, la version et le niveau de modification actuels.

Si après votre analyse vous avez des objets ALTERED ou BADSIG essayez de comprendre ce que c’est

Vous aurez beaucoup de NOTTRANS, ils ne sont pas très grave ?

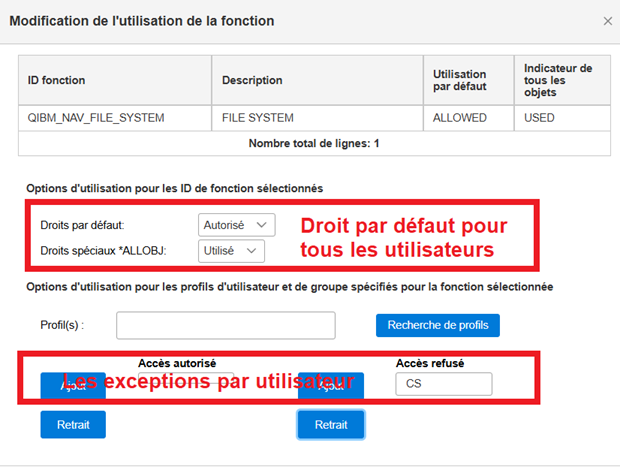

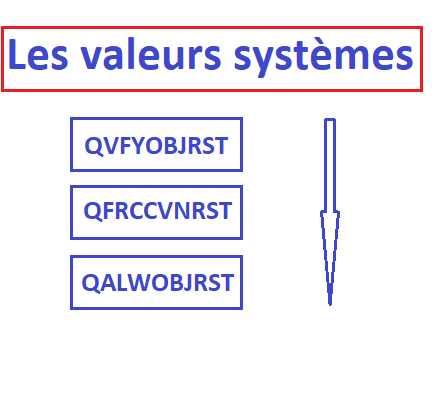

Comment s’en prémunir pour ne plus injecter d’objet non conformes ?

il y a 3 valeurs systèmes à régler

QVFYOBJRST Vérification de l’objet à la restauration

QFRCCVNRST Forçage de la conversion à la restauration

QALWOBJRST Option de restauration des objets sensibles

Voici l’ordre dans lequel , elles s’enchainent

Attention faites des tests

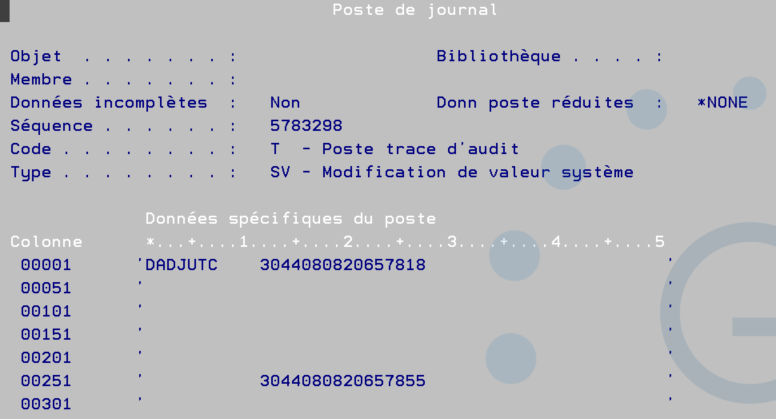

Vous pourrez alors suivre par les audits ces violations

par exemple les types GR,OR,RA,RJ,RO,RP,RQ,RU,RZ sur les restaurations mais pas que …

Conclusion:

Pas de panique, mais on peut trouver des choses bizarres demandez des explications à vos fournisseurs de logiciels

et attention cependant aux objets de domaine *SYSTEM, si vous en avez dans la liste vous devez agir